Il fenomeno del Distributed Denial of Service (DDoS) continua a intensificarsi, diventando sempre più sofisticato e preoccupante. Nel solo secondo trimestre del 2025, Cloudflare ha bloccato 7,3 milioni di attacchi DDoS — un aumento del 44% rispetto allo stesso periodo del 2024 — con un balzo del 129% negli attacchi HTTP DDoS.

Nel quarto trimestre del 2024, il più grande attacco DDoS mai registrato ha raggiunto picchi di 5,6 Tbps e ha coinvolto più di 13.000 dispositivi IoT compromessi.

Secondo il Rapporto Clusit 2025, gli incidenti cyber nel 2024 sono cresciuti del 27% su base annua, trainati anche da attacchi DDoS usati come arma politica e militare, soprattutto nel settore Energy & Utilities dove hanno rappresentato il 58% degli attacchi totali nel primo trimestre 2025.

Questi dati dimostrano in modo inequivocabile che la mitigazione DDoS è oggi più che mai fondamentale per proteggere la continuità delle attività aziendali, le infrastrutture digitali e la reputazione del brand.

Cos'è un attacco DDoS e perché la mitigazione è cruciale

Un attacco DDoS (Distributed Denial of Service) è una tecnica con cui un aggressore cerca di rendere indisponibile un sistema o un servizio sovraccaricandolo con un’enorme quantità di traffico proveniente da più fonti distribuite. Il meccanismo si basa sull’utilizzo di botnet, ovvero reti di dispositivi infettati da malware, che agiscono in modo coordinato per saturare le risorse del bersaglio.

Secondo il Rapporto Clusit 2023, gli attacchi DDoS rappresentano il 4% delle minacce informatiche complessive, ma hanno registrato una crescita del +258% rispetto all’anno precedente, spinta in parte dalle tensioni geopolitiche e dall’uso massiccio della cyber warfare. Questa escalation li rende una minaccia concreta per qualsiasi organizzazione, indipendentemente dal settore.

La mitigazione degli attacchi DDoS è diventata quindi un elemento essenziale nella protezione di asset digitali e nella salvaguardia della continuità di business. Un’interruzione improvvisa dei servizi web può causare danni economici significativi, compromettere la reputazione aziendale e interrompere i rapporti con clienti e stakeholder.

Oltre alla loro pericolosità, gli attacchi DDoS sono oggi accessibili a chiunque. Esiste infatti un mercato illegale di DDoS-as-a-Service, in cui con pochi dollari si possono affittare potenti botnet e lanciare attacchi da centinaia di gigabit al secondo. La barriera d’ingresso è bassa, ma le conseguenze per le vittime possono essere devastanti.

Quanto appena descritto rende la DDoS Mitigation un pilastro della strategia di cybersecurity moderna, quanto meno per le aziende (praticamente tutte) che hanno servizi esposti sul web. La DDoS Mitigation implica l'utilizzo di una serie di tecniche e soluzioni in grado di rilevare, bloccare e ridurre l'impatto di un attacco DDoS, e va erogato da operatori con asset dedicati e competenze specialistiche per miscelare i benefici dell’automazione con le capacità di personalizzazione e di continuo miglioramento prestazionale offerte da operatori esperti. Lo scopo della DDoS Mitigation è l’identificazione proattiva degli attacchi con contestuale abbattimento dei falsi positivi che potrebbero bloccare l’accesso ai sistemi da parte di utenti legittimi, con conseguenze sulla produttività (nel caso di un utente interno) o sulla customer experience.

Le diverse facce degli attacchi DDOS: come riconoscerli

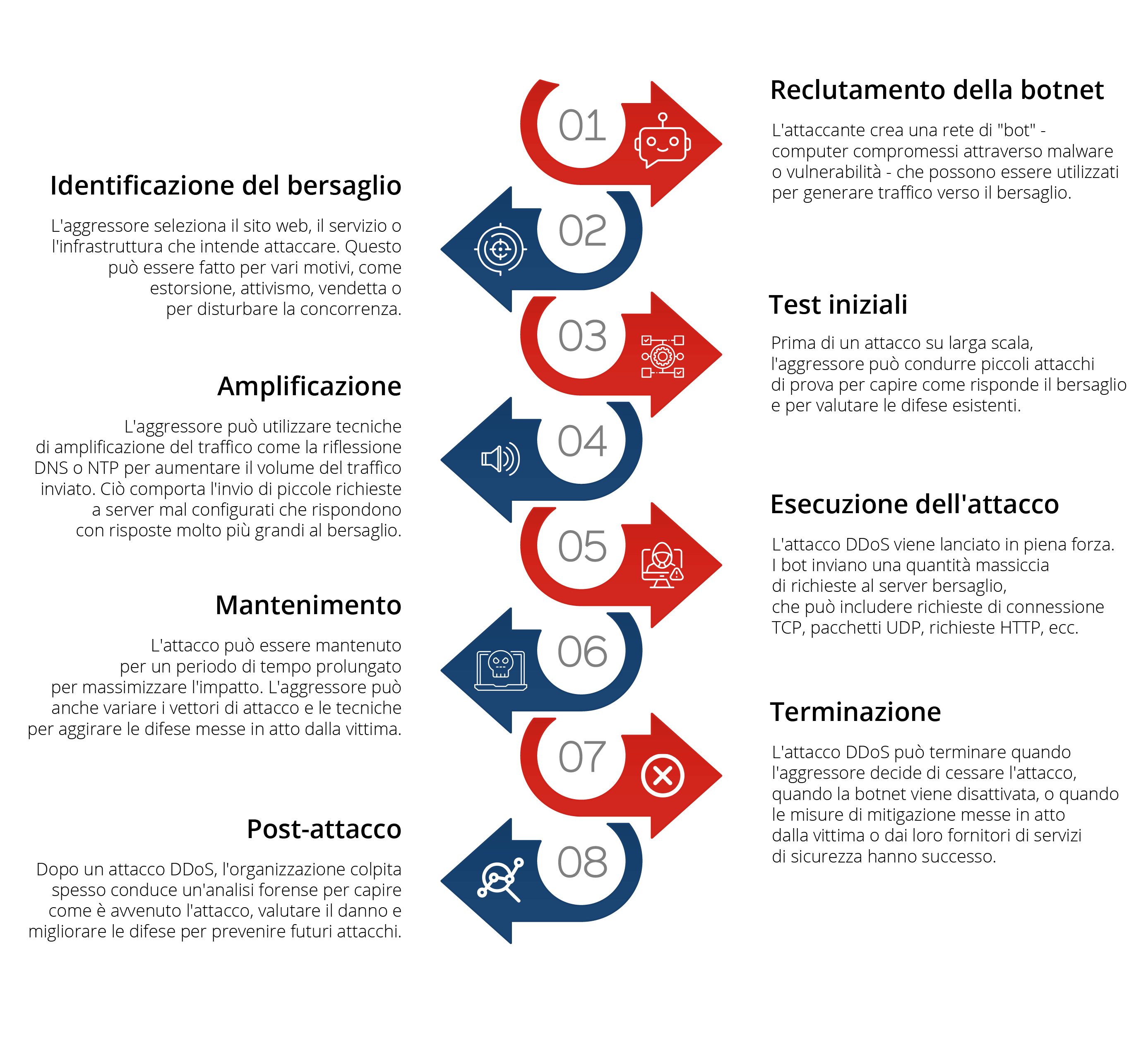

Le fasi di un attacco DDoS possono essere suddivise come segue:

-

Reclutamento della botnet: L'attaccante crea una rete di "bot" - computer compromessi attraverso malware o vulnerabilità - che possono essere utilizzati per generare traffico verso il bersaglio.

-

Identificazione del bersaglio: L'aggressore seleziona il sito web, il servizio o l'infrastruttura che intende attaccare. Questo può essere fatto per vari motivi, come estorsione, attivismo, vendetta o per disturbare la concorrenza.

-

Test iniziali: Prima di un attacco su larga scala, l'aggressore può condurre piccoli attacchi di prova per capire come risponde il bersaglio e per valutare le difese esistenti.

-

Amplificazione: L'aggressore può utilizzare tecniche di amplificazione del traffico come la riflessione DNS o NTP per aumentare il volume del traffico inviato. Ciò comporta l'invio di piccole richieste a server mal configurati che rispondono con risposte molto più grandi al bersaglio.

-

Esecuzione dell'attacco: L'attacco DDoS viene lanciato in piena forza. I bot inviano una quantità massiccia di richieste al server bersaglio, che può includere richieste di connessione TCP, pacchetti UDP, richieste HTTP, ecc.

-

Mantenimento: L'attacco può essere mantenuto per un periodo di tempo prolungato per massimizzare l'impatto. L'aggressore può anche variare i vettori di attacco e le tecniche per aggirare le difese messe in atto dalla vittima.

-

Terminazione: L'attacco DDoS può terminare quando l'aggressore decide di cessare l'attacco, quando la botnet viene disattivata, o quando le misure di mitigazione messe in atto dalla vittima o dai loro fornitori di servizi di sicurezza hanno successo.

-

Post-attacco: Dopo un attacco DDoS, l'organizzazione colpita spesso conduce un'analisi forense per capire come è avvenuto l'attacco, valutare il danno e migliorare le difese per prevenire futuri attacchi.

Oltre a comprenderne le fasi, è importante saper riconoscere le tipologie di attacco DDoS, che si classificano in base al livello del modello OSI colpito:

-

Volumetrici (Layer 3/4): saturano la banda o la CPU del target con grandi quantità di traffico (es. UDP flood, ICMP flood).

-

Di protocollo (Layer 3/4): sfruttano le debolezze dei protocolli di rete per esaurire le risorse (es. SYN flood, Ping of Death).

-

A livello applicativo (Layer 7): simulano traffico utente apparentemente legittimo, rendendo più difficile la rilevazione (es. HTTP GET flood).

Un classico esempio nella storia della mitigazione DDoS è l’attacco del 2016 al provider DNS Dyn, che rese irraggiungibili colossi del web come Twitter, GitHub e Netflix.

Strategie e software efficaci per la mitigazione DDoS

Per contrastare efficacemente un attacco DDoS, le aziende devono adottare una strategia di mitigazione multilivello che combini tecnologie avanzate e logiche di intervento proattivo.

Tra le tecniche più comuni nella mitigazione attacco DDoS strategia rientrano:

-

Blackholing e null routing: il traffico diretto a un IP bersaglio viene instradato nel “nulla” per salvaguardare la rete. È una soluzione estrema e temporanea, che blocca anche il traffico legittimo.

-

Rate limiting: impone limiti al numero di richieste che un server può ricevere in un certo lasso di tempo.

-

Scrubbing center: il traffico sospetto viene deviato verso infrastrutture dedicate che analizzano e “ripuliscono” i pacchetti, inoltrando solo il traffico legittimo.

-

Anycast routing: distribuisce il traffico tra più server in aree geografiche diverse per diluire l’impatto dell’attacco.

- Content Delivery Network (CDN): aiuta a mitigare gli attacchi applicativi ridistribuendo il carico su più nodi.

A queste tecniche si aggiungono i software per la mitigazione DDoS, spesso integrati in appliance di rete o soluzioni cloud-based:

-

Web Application Firewall (WAF): blocca richieste HTTP malevole a livello applicativo.

-

Sistemi di analisi comportamentale: rilevano traffico anomalo confrontandolo con il comportamento storico degli utenti.

-

Monitoraggio continuo e alerting proattivo: consente di rilevare le anomalie in tempo reale, con soglie personalizzabili.

Una strategia efficace prevede l'integrazione di più soluzioni, la personalizzazione delle regole difensive e il coinvolgimento di un team esperto in grado di adattare le contromisure alle caratteristiche dell’attacco.

DDoSmash: la soluzione di mitigazione DDoS per la tua business continuity

CDLAN offre ai propri clienti un servizio efficace di DDoS Mitigation, DDoSmash, il cui fine è rilevare e bloccare immediatamente gli attacchi DDoS riconoscendo il traffico anomalo in modo rapido, accurato e senza impatti sulle prestazioni (latenza) dei sistemi. Il servizio si basa sull’esperienza e su tecnologie allo stato dell’arte, nonché sulle competenze interne e un approccio strutturato:

-

Il primo livello è il monitoraggio e l’analisi del traffico. Attraverso l’impiego di algoritmi intelligenti, la soluzione rileva in tempo reale traffici anomali e le relative sorgenti;

-

Il traffico in ingresso identificato come anomalo viene instradato sui centri di scrubbing per una successiva analisi e “pulizia”. Identificato il traffico dannoso, i centri di scrubbing lavorano per rimuoverlo dal flusso di traffico in arrivo, attraverso tecniche di isolamento;

- Il traffico legittimo viene instradato verso il sistema o l'applicazione di destinazione, rigorosamente in tempo reale e in modo trasparente all’utilizzatore del sistema.

CDLAN ha progettato DDoSmash, un servizio avanzato di mitigazione DDoS pensato per proteggere la continuità di business dei propri clienti. Tra i principali punti di forza di DDoSmash:

-

Early detection e risposta automatica per una reazione immediata.

-

Tecnologie all’avanguardia abbinate a competenze interne specialistiche.

-

Supporto 24/7 da parte di un team dedicato alla gestione degli incidenti.

-

Soglie di rilevamento personalizzabili per ridurre falsi positivi e garantire massima efficacia.

-

Opzioni always-on e on-demand, in base alla criticità dell’infrastruttura da proteggere.

-

Scalabilità completa, adatta anche ad attacchi massivi in continua evoluzione.

DDoSmash consente di ridurre i downtime, preservare la customer experience e garantire l’operatività anche sotto pressione, offrendo un approccio concreto e flessibile alla business continuity.

Misurare il successo della mitigazione: KPI e best practice

Per valutare l’efficacia di una strategia di mitigazione DDoS, è essenziale definire e monitorare costantemente alcuni KPI chiave, tra cui:

-

Tempo di rilevamento (TtD – Time to Detect): quanto tempo intercorre tra l’inizio dell’attacco e la sua individuazione.

-

Tempo di mitigazione (TtM – Time to Mitigate): quanto tempo impiega il sistema a bloccare l’attacco dopo la rilevazione.

-

Percentuale di traffico malevolo bloccato: indicatore dell'efficacia del filtro.

-

Impatto sulla latenza del traffico legittimo: misura quanto la mitigazione influenza l’esperienza utente.

- Downtime evitato o ridotto: metrica diretta per la valutazione dei benefici in termini di business continuity.

Oltre al monitoraggio, è fondamentale applicare alcune best practice per rafforzare la postura difensiva nel tempo:

-

Test regolari e simulazioni di attacco per verificare la prontezza delle difese.

-

Aggiornamento costante delle policy in base all’evoluzione degli attacchi.

-

Revisione periodica delle soglie di attivazione nei sistemi di monitoraggio.

- Formazione continua del personale IT e SOC.

-

Integrazione con piani di business continuity e incident response.

Una protezione efficace contro i DDoS non è solo una questione di strumenti, ma anche di strategia, preparazione e capacità di adattamento.

.jpg?width=460&height=310&name=A%20(123).jpg)